V minulém článku jsme si demonstrovali, že nikoliv Rusko, ale Čína a USA se zdají být globálními šampiony v kybernetické kriminalitě: Čína zodpovídá za více než 30% globálních hackerských útoků, USA za minimálně 10%, zatímco Rusko za nanejvýš 5%.

Ačkoliv tento závěr vychází z dostupných statistik o kyberzločinu, v diskusi pod článkem se dočkal nemalé kritiky. Část této kritiky je oprávněná; považuji proto za fér se k některým argumentům, které v diskusi zazněly, vyjádřit. Dotyčným diskutujícím tímto za věcné připomínky děkuji.

Protiargumenty

První argumentem je, že mnou uváděné statistiky o kyberzločinnosti vycházejí především ze zdrojových IP adres. A protože každý jen trošku rozumný hacker svoji IP adresu maskuje, takovéto statistiky vypovídají maximálně o rozsahu počítačové sítě v té které zemi, a o tom, nakolik je tato síť zabezpečená vůči neoprávněnému použití třetí stranou. Znamená to ale, že jsou tyto statistiky nepoužitelné? Myslím, že ne.

Prvním důvodem je, že IP adresy (a další banální, dle mého soudu s jistým úsilím maskovatelné stopy, jako třeba volba systémového jazyka) jsou skutečně občas používány k odhalování domnělé identity hackerů (zde nebo zde). Pokud mohou být i medializovaná obvinění ruských a jiných hackerů postavena na tak chatrných základech, jako IP adresy, jsou statistiky IP adres sice zavádějící, ale pro naše účely vypovídající. Protože kdyby třeba i 10% kyberzločinů, o kterých média tak rády píšou, mělo za základ IP adresy, stále platí, že bychom měli slyšet i o čínských a amerických hackerech.

Navíc je argument o nespolehlivosti IP adres dvojsečný: pokud jsou IP adresy jednoduše maskovatelné a tudíž nespolehlivé, a pokud se to o nich všeobecně ví, proč by se vůbec někdo namáhal s jejich maskováním? Není to pak jedno? Domnívám se, že část hackerů zejména s čistě kriminálními pohnutkami, kteří se k útokům přiznávají, anebo hackerů začátečníků, kteří si všemožné útoky zkouší pro zábavu, se s maskováním IP adres nijak zatěžovat nebude.

A konečně platí, že reálné rozsahy IP adres se s uvedenými statistikami kyberzločinu kryjí jen částečně. Proč se hackeři neskrývají ve větší míře za IP adresy americké, německé nebo japonské, kterých je také dost? Nějak se mi nezdá, že by USA, Něměcko a Japonsko měly obecně o tolik lepší zabezpečení, a tudíž by jejich IP adresy šlo o tolik obtížněji použít pro maskování, než IP adresy z Turecka, Číny nebo Brazílie. Skutečně jsou např. internetové kavárny v Číně či Brazílii zabezpečeny výrazně hůře, než v Německu? Možná ano, ale jako nosné vysvětlení se to přijde chatrné. Uznávám nicméně, že celá problematika maskování je složitá, a leccos mi může unikat.

Související námitkou bylo, že není důležitý počet kyberútoků, ale jejich závažnost. Takže operovat s nějakými kvantitativními statistikami je zavádějící. Jenže, jak ukážu níže, i mnoho mediálních kauz z nedávné doby lze jen těžko označit za závažné. Jinými slovy, pokud jde o ruské hackery, s nadšením se medializuje naprosto vše, i nepodložené domněnky a naprosté prkotiny. Kdo chce psa bít, hůl si vždycky najde.

Další argument byl, že statistiky kyberzločinosti ovlivňují ruští hackeři působící pod diplomatickým krytím na ruských ambasádách v třetích zemích. Tedy že např. zdánlivě turečtí hackeři jsou ve skutečnosti Rusové působící na turecké ambasádě. No já nevím, ale skutečně máme věřit tomu, že 19 zaměstnanců ruské ambasády v Ankaře nad rámec své diplomatické činnosti po nocích generuje desítky až stovky tisíc kyberútoků ročně pocházejících z Turecka? Ani zamýšlené vyhoštění deseti ruských diplomatů Bidenem (došlo k němu nakonec vůbec?) rozhodně nelze považovat za důkaz, že hackeři působí na ruské ambasádě v USA. Jde o pouhou diplomatickou — a otázka nakolik adekvátní — reakci na níže rozebraný kyberútok proti SolarWinds a další kauzy.

A konečně mi bylo vytčeno, že jelikož nejsem expertem z oboru, jsou mé závěry banální a pokusy o analýzu bezcenné. Může být. Ale totéž — a troufám si říct, že ještě ve větší míře — platí o mnoha novinářích, kteří se k ruským kyberútokům v mediálním prostoru rádi vyjadřují. Naprosto nezastírám, že se můžu mýlit, možná dokonce nemálo. Pořád si ale myslím, že je záhodno, aby někdo medializované kauzy ohledně ruských hackerů kriticky zkoumal. Kdyby nic jiného, je moje zamyšlení zahájením takové analýzy, jakkoliv poněkud amatérským.

Obecné mediální pokrytí kyberzločinů

Ale pojďme zpět k uvedeným statistikám. Asi to nebude přesně tak, že Čína zodpovídá za více než 30% globálních hackerských útoků, USA za minimálně 10%, zatímco Rusko za nanejvýš 5%. Ale i další zdroje ukazují, že američtí (a obecně západní) hackeři hrají hodně vysokou ligu. Co například seznam všech usvědčených kyberkriminálníků, v němž figuruje dvacet občanů USA, čtyři Britové a jen dva Rusové (možná není aktualizovaný, ale i tak)?

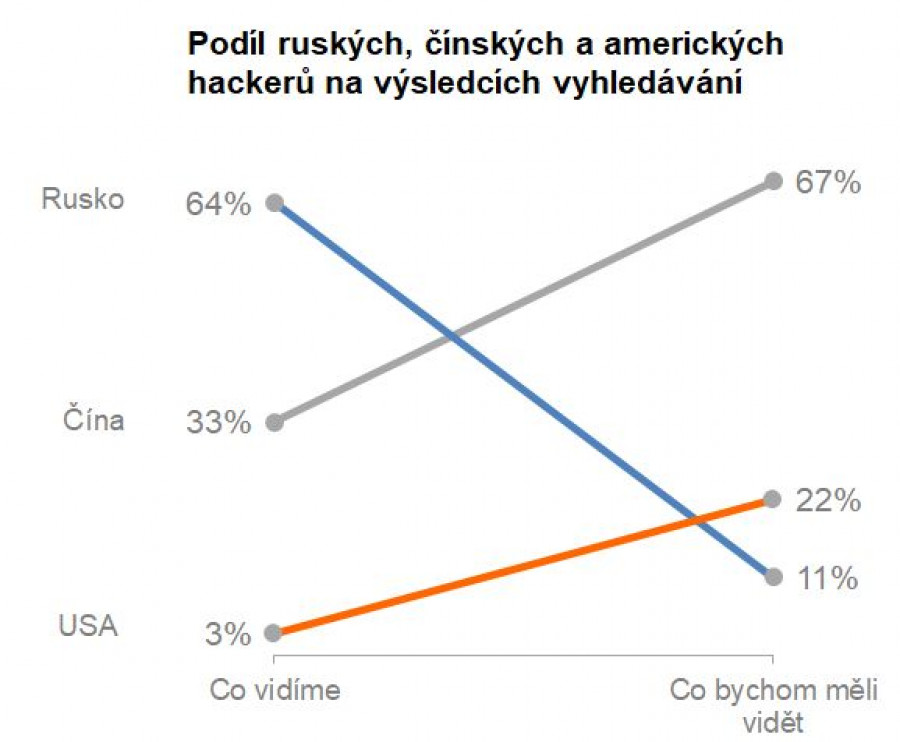

Navrhuji tedy vzít uvedené statistiky jako prozatímní a přibližné, nicméně řádově správné. Lepší stejně nemáme. Co bychom pak měli pozorovat v našem tisku? Kdyby byl náš tisk nestranný a informoval „objektivně“ o tom, co se ve světě děje, měli bychom očekávat, že poměrné zastoupení zpráv o hackerském řádění bude následující: 67% Čína, 22% USA a 11% Rusko. Vyhledání spojení „ruští hackeři“, „čínští hackeři“ a „američtí hackeři“ na Googlu, s časovým omezením na období od 1.1.2021, však dává dramaticky jiné výsledky:

Rozdíl mezi předpokládaným a faktickým zastoupením hackerů dle země původu ve zprávách na Internetu. Pozn: „ruští hackeři“ = 65 výsledků, „čínští hackeři“ = 33 výsledků, „američtí hackeři“ = 3 výsledky. Vyhledávání pomocí Google 3.8.2021. (Š.Čábelka)Mediální pozornost věnovaná ruským hackerům je tedy takřka 6x naddimenzovaná, zatímco mediální pozornost věnovaná hackerům čínským 2x poddimenzovaná. Ostudně neobjektivní je informování o hackerech amerických, kterým je věnováno 7x méně prostoru, než by si zasloužili.

Je samozřejmě možné tento bias vysvětlit tím, že Rusko je nám blíže než Čína, a že o kybernetických hrozbách pocházejícím ze sousedního „darebáckého“ státu musíme být informováni přednostně. A že američtí hackeři přeci neútočí na západní spojence, takže jejich řádění je pro naši národní bezpečnost nepodstatné. Jenže dle vícera zdrojů (zde nebo zde) je primární motivace hackerů nikoliv politická, ale finanční nebo průmyslově špionážní. Většina hackerů navíc pracuje na vlastní pěst, a ne na zakázku nějaké vlády: prostě utočí na jakékoliv atraktivní cíle, které jim mohou něco vydělat, ať se nacházejí kdekoliv. Je pochopitelné, že bohaté země, jako USA, přitahují pozornost hackerů z celého světa. ČR ale až tak přitažlivý terč není, takže pro nás budou platit spíše globální statistiky a trendy, včetně toho, že nejvíce útoků pochází od našich vlastních hackerů a hackerů ze sousedních států. Ano, Rusko je nám blízko, ale to je i Turecko a Španělsko, kde se to hackery rovněž jen hemží…

Ale budiž. Řekněme, že navzdory těmto trendům občas ruští kyberzloduši něco velmi závažného spáchají. Pojďme se dále podívat, co na svědomí mají od 1.1.2021 (včetně útoků z konce r.2020, zprávy o kterých „přetekly“ do r.2021). Dle českých internetových médií se jedná o následujících deset útoků:

1. SolarWinds (zpráva z 15.12.2020): Rozsáhlý hackerský útok na USA, mezi jehož zatím známé oběti patří ministerstva zahraničí, financí, obchodu a vnitřní bezpečnosti. Hackerům se podařilo prostřednictvím programu společnosti SolarWinds získat přístup mimo jiné k interním dokumentům a e-mailové komunikaci zaměstnanců Pentagonu, Bílého domu, americké ambasády nebo Národní laboratoře Los Alamos, kde se vyvíjí atomové zbraně. Mimo USA zneužité nástroje používá Evropský parlament, NATO nebo britská vláda (zde,zde)

2. EMA (zpráva z 11.3.2021): Evropská léková agentura (EMA) obdržela pochybné e-maily se škodlivými kódy a upravené dokumenty poškozující hodnocení západních vakcín proti covidu-19. Podle posledních informací za vším stojí ruští hackeři (zde).

3. Toshiba (zpráva z 7.5.2021): Ruští hackeři ze skupiny DarkSide ukradli důvěrné dokumenty japonské skupiny Toshiba (zde).

4. Colonial Pipeline (zpráva z 13.5.2021): Americká společnost Colonial Pipeline zaplatila hackerům pět milionů dolarů (105 milionů Kč) jako výkupné poté, co se stala terčem kybernetického útoku, který zastavil provoz její sítě ropného potrubí (zde).

5. Emailové schránky (zpráva z 31.5.2021): Nová vlna kybernetických útoků ruské hackerské buňky zaměřená na cca 3000 emailových schránek spojených s více než 150 institucemi (zde)

6. JBS (zpráva z 3.6.2021): Za ochromením největšího závodu na zpracování masa na světě, brazilské firmy JBS, stála organizovaná skupina ruských hackerů (zde)

7. Polští politici (zpráva z 18.6.2021): Za novým hackerským útokem na polské politiky a místní instituce stojí Rusko, řekl polský vicepremiér Jaroslaw Kaczyński (zde)

8. Kaseya a Coop (zpráva z 5.7.2021): Hackeři pronikli do široce využívaného nástroje od amerického softwarového dodavatele Kaseya, který slouží IT odborníkům ke správě serverů, desktopů, síťových zařízení či tiskáren. Byly zasaženy stovky firem i veřejných organizací v mnoha zemích, včetně Švédského obchodního řetězce Coop (zde, zde)

9. Vláda USA (zpráva z 2.7.2021): Hackerská kampaň zaměřená na hesla lidí zaměstnaných na citlivých pracovních pozicích včetně amerických a evropských vládních agentur (zde)

10. RNC (zpráva z 7.7.2021): Celostátní výbor americké Republikánské strany (RNC) se stal terčem hackerů ve službách ruské vlády (zde)

Pojďme si tyto útoky rozebrat v detailu:

Ad 1: Solarwinds

Primární zdroj zprávy: zřejmě Apnews

O co šlo: SolarWinds je velká americká IT společnost poskytující nástroje pro řízení počítačových sítí a monitoring IT infrastruktury stotisícům firem po celém světě. Dle podrobné analýzy ComputerWeekly se již v září 2019 podařilo hackerům získat neautorizovaný přístup k softwaru této společnosti zvanému Orion. V únoru 2020 hackeři infikovali tento software malwarem zvaným Sunburst. Tento malware si pak s aktualizacemi Orionu mohlo stáhnout více než 18 tisíc společností z celého světa. Malware byl odhalen až v prosinci 2020. Vrcholové vedení společnost Solarwind je soudně stíháno, mimo jiné pro podezření, že o slabinách Orionu vědělo, avšak problém neřešilo.

Účel útoku není znám. Dle vlastního rozboru společnosti SolarWinds měl Sunburst zajistit nechráněný přístup k IT infrastruktuře obejitím tradičních prostředků zabezpečení jako je Firewall. Nic neukazuje na to, že by k využití těchto „zadních vrátek“ skutečně došlo. Nebyla tedy přímo způsobena žádná škoda. Dle vyjádření CEO SolarWinds Sudhakar Ramakrishny z 7.5.2021 se postupně ukázalo, že se celý problém ve skutečnosti týkal méně než 100 společností.

Kdo za útokem stál: Dle senátního slyšení z 24.2.2021 existují vážné důkazy ukazující na podíl Ruska, stejně jako absence důkazů ukazujících na kohokoliv jiného. Vyjádření senátu se opírá o výroky prezidenta Microsoftu Brada Smithe, CEO FireEye Kevina Mandiy, and CEO CrowdStrike George Kurtzeho. Všichni pánové však ve skutečnosti byli ve svých vyjádřeních poměrně zdrženliví. Např. Smith nebyl ochoten s jistotou Rusku útoky připsat a Mandia komentoval dostupné důkazy následovně: „Prošli jsme forenzním vyšetřováním. Stopy nejsou konzistentní s kyberzločiny Číny, Severní Koreje nebo Iránu, a jsou konzistentní s chováním, které jsme viděli u Ruska“. Kurtz přímo uvedl, že „není s to odpovědnost Ruska za útok prokázat“.

Shrnutí: Útok byl způsoben o malwarem rozšířeným při aktualizaci síťového softwaru. Nevznikla žádná přímá škoda, dotčeno bylo méně než 100 společností z 18 tisíc, společnost SolarWinds je vyšetřována za nedbalost. Celé to působí poněkud dojmem bouře ve sklenici vody. Důkazy proti Rusku jsou založeny na údajné podobnosti s minulými případy (kdo ví, jak to bylo s nimi, důkazy kruhem jsou v informační válce poměrně obvyklé), a je tedy nutno je považovat za nepřímé. Varianty, že by šlo o hackery americké, kanadské, ukrajinské, turecké, apod. zřejmě vůbec nebyly seriózně zvažovány či alespoň nepronikly do médií.

Ad 2: EMA

Primární zdroj zprávy: Volkskrant

O co šlo: EMA oznámila, že byla napadena hackery už na počátku prosince 2020. Útoky začaly vyšetřovat CERT-EU a Tým high-tech kriminality nizozemské policie. Vyšetřování postupně ukázalo, že EMA byla pravděpodobně hacknuta už na jaře 2020, ovšem ze strany Číny. Čínští hackeři údajně napřed získali přístup k nejmenované německé univerzitě a poté, skrze ni k sítím EMA. EMA ovšem oficiálně popřela, že by k prolomení bezpečnosti došlo. Na podzim 2020 následovaly další útoky, údajně od ruských hackerů, skrze infikované emaily s malwarem (spearfishing). EMA sama potvrdila, že došlo k úniku několika dokumentů od Pfizeru, které se pak objevily na sociálních sítích. Vokskrant tvrdí, že dokumenty byly před zveřejněním upraveny coby součást „dezinformační kampaně“ zaměřené proti bezpečnosti vakcín. Oficiální vyjádření EMA z 12.1.2021 ale tuto informaci nepotvrzuje.

Kdo za útokem stál: Zpráva časopisu TechCrunch z 15.1.2021 uvádí, že vyšetřování stále pokračuje, a že útok zatím nebyl připsán ani konkrétní hackerské skupině, ani žádnému státu. V zásadě totéž potvrzuje mluvčí EMA Monika Benstetter ve svém vyjádření z 7.3.2021, citovaném zde. Další vývoj vyšetřování není znám.

Shrnutí: Agentura EMA má evidentně slabé zabezpečení a nedbale proškolené zaměstnance. Někdo se skrze přílohu emailu s malwarem dostal k pár interním dokumentům EMA a pochlubil se tím na sociálních sítích. Teze, že dokumenty byly záměrně upraveny kvůli šíření dezinformací, je nepotvrzená. Útoky není možné nikomu prokazatelně připsat.

Ad 3: Toshiba

Primární zdroj zprávy: Reuters

O co šlo: Toshiba Corp oznámila, že byla napadena ransomeware šířeným hackerskou skupinou DarkSide. Darkside se k napadení přihlásila, dle screenshotů na jejich webu se odhaduje, že došlo k úniku 740 Gb informací, včetně osobních údajů. Weby skupiny Darkside v těsné návaznosti na útok přestaly fungovat.

Kdo za útokem stál: O skupině DarkSide se toho mnoho neví. Dle vyjádření, které Reuters poskytl Takashi Yoshikawa, seniorní analytik malware ze společnosti Mitsui Bussan, tato skupina sdružuje 30 dílčích skupinek hackerů. Wikipedie uvádí, že se má za to, že DarkSide pochází z východní Evropy, pravděpodobně Ruska, ale není přímo sponzorována státem. Domněnka o národnostním složení DarkSide vychází z nepřímých důkazů, totiž z toho, že DarkSide nenapadá cíle, které používají v systémovém nastavení jazyky bývalých zemí Sovětského svazu a Sýrie. Heritage naproti tomu uvádí, že DarkSide sdružuje i kriminální živly ze Severní Koreje, Číny, Sýrie a Íránu.

Shrnutí: Útok na Toshibu je průkazný, skupina DarkSide se k němu sama přihlásila. DarkSide je dobře známá mezinárodní hackerská skupina, u níž není konkrétní podezření na souvislost s žádným státem a na jejíž národnostní složení je usuzováno na základě nepřímých důkazů. Za útokem mohly být kromě Rusů Ukrajinci, Iránci, Číňané, Ázerbájdžánci, Moldavané a další.

Ad 4: Colonial Pipeline

Primární zdroj zprávy: Bloomberg

O co šlo: 7.5.2021 se společnost Colonial Pipeline, provozující ropovody v Texasu, stala terčem útoku pomocí ransomware. Napadeny byly účetní systémy společnosti, nikoliv vlastní technická infrastruktura. Společnost následně přerušila provoz ropovodu, aby zabránila rozšíření virové nákazy. Během několika hodin po útoku společnost ve spolupráci s FBI zaplatila požadované výkupné ve výši 75 bitcoinů (4,4 miliony dolarů); v návaznosti na to útočníci poskytli Colonial Pipeline sotware, který ransomware eliminoval. Většina výkupného — 63,7 bitcoinů — byla později získána zpět americkým Department of Justice.

Kdo za útokem stál: Dle oficiálního prohlášení FBI z 10.5.2021 stojí za útokem hackerská skupina DarkSide. Vyšetřování nicméně nadále pokračovalo. Po úspěšném získání části výkupného zpět, FBI situaci dále okomentovala na tiskové konferenci. Důkazy se odvíjejí od identifikovaní konkrétní bitcoinové peněženky. Komentář FBI rozkrývá, jak DarkSide ve skutečnosti funguje. Developeři DarkSide vyvíjejí ransomware, který pak za podíl na zisku nabízejí různým kriminálním gangům, jež samy provádějí útoky. Odborně se hovoří o ransomware-as-a-service. DarkSide se k útokům oficiálně nepřihlásili. Vydali jen prohlášení ke dni 9.5.2021, ve kterém se uvádí, že „jejich cílem je vydělat peníze, nikoliv způsobovat problémy ve společnosti”. Nelze vyloučit ale ani potvrdit, jestli má toto prohlášení nějakou souvislost s Colonial Pipeline.

Shrnutí: Důkazy ukazující na Darkside vycházejí z rozkryté bitcoinové peněženky. Skupina DarkSide se k útoku nepřihlásila, což je, domnívám se — s ohledem na její modus operandi —nezvyklé (viz předchozí kauza s Toshibou). Naopak veřejné prohlášení skupiny Darkside lze považovat za svého druhu dementi. Ale i kdyby Darkside za útokem stáli, vzhledem k tomu, jak je skupina vnitřně organizována, mohl útok fakticky provést kdokoliv, kdo si ransomware zakoupil. Národnostní složení Darkside není známo, pouze se odhaduje na základě nepřímých důkazů, viz výše.

Ad 5: emailové schránky

Primární zdroj zprávy: CNBC s odkazem na Microsoft

O co šlo: Microsoft na svém blogu uveřejnil varování před novým „zásadním“ kybernetickým útokem hackerské skupiny, kterou nazval Nobelium. Dle Microsoftu jde o tutéž skupinu (zde a zde), která stála za výše uvedeným útokem na SolarWinds. Útoky Nobelia se táhly od ledna 2021 a vyvrcholily květnovým incidentem, při němž se Nobelium vydávalo za legitimního poskytovatele emailu Constant contact, aby mohlo rozeslat škodlivé odkazy skryté za URL adresami na cca 3000 individuálních účtů ve více než 150 organizacích a firmách. Většina emailů byla naštěstí zachycena antispamovými filtry.

Kdo za útokem stál: Skupina Nobelium je Microsoftí pojmenování údajného jediného hráče za sérií kyberútoků v rozmezí leden – květen 2021. Microsoft tomuto hráči přisuzuje použití několika nástrojů: SUNBURST backdoor, TEARDROP malware a GoldMax malware. Microsoft činnost skupiny Nobelium dlouhodobě sleduje a dokumentuje; nové poznatky včetně návodů pro uživatele, jak se před hacky chránit, jsou pravidelně zveřejňovány na blogu zde. Nic bližšího o povaze či národnosti skupiny Nobelium Microsoft neuvádí, jeho stránky se soustředí výlučně na technické detaily útoků. Závěr Microsoftu, že jde o „národního hráče“ (nation state threat) může být pravdivý, ale na základě dostupných faktů se jeví spíše jako účelová spekulace.

Shrnutí: Kromě tvrzení Microsoftu neexistují žádné důkazy, že by za různými škodlivými kusy software (SUNBURST backdoor, TEARDROP malware a GoldMax malware) a útoky s nimi souvisejícími stál jediný hráč. Skupina Nobelium je pouze interní název Microsoftu pro tohoto hypotetického hráče; nejde o uznávanou a profláknutou hackerskou skupinu jako třeba DarkSide. Načasování zprávy Microsoftu těsně před plánovaným setkáním Bidena s Putinem vzbuzuje otázky, zdali nešlo o politickou objednávku. Závažnost květnového incidentu — několik mailů s falešnými odkazy, které se propasírovaly jinak funkčními antispamovými filtry — si ani zdaleka nezaslouží publicitu, které se celé záležitosti dostalo (spamu mi chodí na firemní adresu několik kousků denně).

Ad 6: JBS

Primární zdroj zprávy: BBC

O co šlo: 30.5. došlo ke kybernetickému útoku pomocí ransomware na několik serverů maso zpracující společnosti JBS, a to jak v USA, tak v Austrálii. JBS promptně zareagovala, servery odstavila od sítě a vyrozuměla příslušné orgány. Záložní servery poškozeny nebyly, společnost popírá, že by došlo k úniku nějakých dat. Přerušení provozu si vyžádalo výpadek cca jednodenní výroby, který byl plně nahrazen během následujícího týdne. V oficiálním prohlášení JBS se ale uvádí, že útočníkům zaplatili 11 milionů dolarů výkupného, aby „předešli doposud neznámým důsledkům útoku a zajistili, že žádná data nebudou zveřejněna“.

Kdo za útokem stál: FBI vydalo krátké prohlášení, že za útokem stojí hackerská skupina REvil. Není možné dohledat, na základě čeho se tak domnívají. Není mi známo, že by se skupina REvil k útoku přihlásila, což jinak typicky dělává v prohlášení, kde hrozí zveřejněním uniklých dat na svých webstránkách „Happy blog“ (viz kauzu č.8 níže). Co víme o skupině REvil? Velmi málo. Wikipedie spekuluje, že jde o skupinu Rusů nebo rusky mluvících hackerů nějak propojenou s DarkSide, neuvádí však žádné primární podklady. Dle časopisu Cyberscoop používá REvil obdobný model ransom-ware-as-a-service, jako DarkSide. Ať tak či onak, skupina je považována za čistě finančně motivovanou, bez vazeb na vládní kruhy.

Shrnutí: Útok je připisován skupině REvil bez jasných důkazů. Skupina REvil se k útoku nepřihlásila. I kdyby byla autorem útoků, vzhledem k její neznámému složení a vzhledem k jejímu business modelu založenému na prodeji ransomware coby služby, může za útokem stát fakticky kdokoliv.

Ad 7: Polští politici

Primární zdroj zprávy: Reuters, NFP

O co šlo: Několik emailů z privátních účtů polských vládních úředníků ze strany PaS bylo ukradeno a zveřejněno na platformě Telegram. Jedním z postižených byl i poradce premiéra Michal Dworczyk a jeho manželka. Dworczyk uvedl, že přesně neví, kdy ke krádeži došlo a že některé emaily byly dále upraveny. Zaklínal se však, že nedošlo k úniku žádných důvěrných informací. Kyberútok se řešil dokonce na uzavřeném zasedání Polského parlamentu. Dworczyk celý incident označil za součást rozsáhlé dezinformační kampaně zaměřené proti PaS. Odkázal se na jiný incident z ledna 2021, kdy došlo k úniku a zveřejnění intimních fotografií političky Ewy Szarzyńske prostřednictvím twitterového účtu jiného člena PaS, Mareka Suskiho. Dworczyk dále považoval za důležité zdůraznit, že Telegram je přeci ruská komunikační platforma, a že on sám má na 11 let zákaz vstupu do Běloruska a Ruska, což z něj činí vhodný terč. Dworczyk však na dotaz médií nepotvrdil, že by uniklé emaily byly pravé.

Kdo za útokem stál: Dle Jaroslawa Kaczynski, který zprávu přinesl agentuře Reuters, „analýza našich (tj. polských) výzvědných služeb a služeb našich spojenců nám dovoluje s určitostí prohlásit, že útok přišel z území Ruské federace“ a že „jeho rozměry jsou masivní“.

Shrnutí: Nelze se ubránit dojmu, že jde o mnoho povyku pro nic. Celý útok je označován za masivní, i když je známa pouze jedna jediná oběť, a to průměrně významný poradce premiéra a jeho žena. Navíc jde o únik dat z privátního emailu; únik který dokonce ani údajná oběť není ochotna explicitně potvrdit. Obviňování Ruska není podloženo žádnými důkazy. Kontext celého incidentu doplňuje všeobecně známá silná nevraživost Polska vůči Rusku.

Ad 8: Kaseya a Coop

Primární zdroj zprávy: CBSnews s odkazem na Kaseya

O co šlo: Nástroj pro vzdálený monitoring a management zvaný VSA softwarové společnosti Kaseya se stal 2.7.2021 terčem sofistivovaného útoku pomocí ransomware Sodinobiki. Dle vyjádření společnosti vzniklo riziko pouze pro zákazníky s on-premise verzí VSA, nikoliv pro zákazníky operující v cloudu. Kasey uvědomila FBI, doporučila všem, on-premise i cloudovým, zákazníkům od sítě a začala pracovat na softwarové záplatě. Mezi postiženými zákazníky byly i Švédský prodejní řetězec Coop, který musel zavřít na 800 prodejen na jeden den. Celkem se jednalo o několik tisíc zákazníků. Hovořilo se o největším ransomware útoku v historii. Útok byl následován druhým, sekundárním útokem typu malspam, v němž byly podvodně nabízeny softwarové záplaty, zatímco šlo o malware. Dle holandského Institutu pro odhalování zranitelných míst (Dutch Institute for Vulnerability Disclosure) útočníci využili zdokumentovaných mezer v software, na jejich odstranění se aktuálně pracovalo.

Kdo za útokem stál: K útoku se přihlásila hackerská skupina REvil prostřednictvím svých stránek Happy blog. REvil požadoval výkupné ve výši neuvěřitelných 70 milionů dolarů, které ale podle všeho nebylo vyplaceno.

Shrnutí: Útok prokazatelně provedla známá kriminální skupina REvil. Útok byl čistě finančně motivovaný. Vzhledem k modu operandi skupiny REvil, mohl za útokem stát kdokoliv, kdo si ransomware coby službu zakoupil.

Ad 9: vláda USA

Primární zdroj zprávy: CNN, NSA s odvoláním na NCSC

O co šlo: 1.7. vydaly NSA, CISA, FBI a NCSC společné prohlášení o dlouhotrvajících kyberkriminálních aktivitách ruské armádní rozvědky, které se datují od poloviny roku 2019 a zřejmě stále pokračují. Prohlášení hovoří o kampani vedené hrubou silou (brute force) za účelem narušit firemní a cloudové IT prostředí. Kampaň zahrnovala generování náhodných hesel podobných heslům již dříve zcizeným a byla dle specialistů nápaditě škálovaná pomocí softwarových kontejnerů Kubernetes. Terčem útoků údajně byly stovky amerických a evropských společností. Není zřejmé, jestli skutečně došlo k prolomení nějakých hesel a tím méně zcizení nějakých dat.

Kdo za útokem stál: Z útoku byla obviněna 85. divize GRU zvaná GTsSS, známá též jako FancyBear nebo APT28. Dle wiki je možno spojení Fancybear s GRU považovat za potvrzené na střední úrovni důvěryhodnosti (jde tedy stále o dohad). V detailní zprávě NSA se hovoří o tom, že útočníci maskovali svoji identitu pomocí sítě TOR a s využitím VPN. Pouze několikrát došlo k přístupu bez maskování, při kterém útočníci prozradili své IP adresy. Ve zprávě je takových IP adres uvedeno celkem deset, jsou ovšem rozesety po celém světě (77.83.247[.]81=Izrael, 95.141.36[.]180=Itálie, atd.). Bez dalšího tedy není zřejmé, jak NSA k obvinění Rusů dospěla.

Shrnutí: Útoků zaměřených na prolomení hesel je mnoho—dle secplicity je hesel zcizeno cca milion každý týden. Není zřejmé, čím se zrovna tento útok vymykal průměru. Připsání útoku na vrub FancyBear se nezdá být prokazatelně podloženo. Stejně tak vazba FancyBear na GRU není potvrzena nade všechnu pochybnost.

Ad 10: RNS

Primární zdroj zprávy: Bloomberg

O co šlo: Bloomberg s odkazem na dva neveřejné zdroje uvedl, že se ruští hackeři s napojením na GRU dostali k datům RNS. RNS zprávu vzápětí dementovalo s tím, že sice byl proveden útok na jejich poskytovatele IT služeb Synnex, ale protože se okamžitě odřízli od serverů, k žádnému úniku dat nedošlo.

Kdo za útokem stál: Zdroje Bloombergu tvrdí, že za útokem stála hackerská skupina CozyBear. Tuto informaci není možno ani potvrdit, ani vyvrátit; neexistují žádné další zdroje ukazující tímto směrem. Co víme o skupině Cozy Bear? Dle wiki jde o skupinu, o níž se má za to, že je napojena na jednu či víc výzvědných služeb Ruska. Jinými slovy, nevíme vlastně skoro nic. IT expert Mark Nunnikhoven na vrub Cozy Bear dodává, že hackery je obecně velmi obtížné identifikovat, a že se musí spoléhat na útržky informací od výzvědných služeb a jednotlivých agentů.

Shrnutí: Celá zpráva je vysoce pochybná, jde o útok na poskytovalele připojení, nikoliv RNS a samotná RNS ji vzápětí dementovala. Povahu útočníků nelze doložit. I kdyby za útokem stále hackerská skupina CozyBear, o této skupině kolují v zásadě jen dohady založené na výměně informací výzvědných služeb.

Závěr

Co nám z uvedeného rozboru vyplývá? Dle mého soudu několik základních poznatků:

- Hackerské útoky rozhodně představují seriózní problém, kterým se musí každý stát vážně zabývat. Možnosti napadení infrastruktury jako ropovody nebo sítě supermarketů jsou reálné. V praxi je ovšem drtivá většina útoků odražena a dopad vydařených útoků je rychle eliminován zaplacením výkupného (tím nechci říct, že je to správné, jen že se to reálně často děje). Nebezpečí dopadů na širší veřejnost existuje, ale v praxi je, díky bohu, minimální.

- Mediální poprask ohledně údajných ruských hackerů je masivně nafouknutý. Nejen že se o ruských hackerech v našich zprávách mluví cca 7x častěji, než odpovídá jejich globálnímu významu, ale jejich špinaví příbuzní z jiných států (USA, Brazílie, Čína, Turecko) jsou zmiňováni jen velmi sporadicky. Náš tisk se kromě relevantních zpráv o masivních útocích ransomware hemží i zprávami marginální důležitosti, včetně zpráv o zemích jako Švédsko nebo Polsko (proč by nás to mělo zajímat?). Některé vydatně medializované hackerské útoky jsou vysloveně malichernými záležitostmi soukromých rozměrů, o kterých by se seriózní tisk měl stydět psát. Jiné zprávy jsou posléze dementovány.

- Odkrýt identitu hackerů — pokud se k útoku nepřihlásí — je mimořádně obtížné a často zcela vyloučené. Metody identifikace se opírají o dvě základní možnosti. První je typický modus operandi útočníka, jakási „digitální stopa“. To ovšem vždy bude pouze kvalifikovaný dohad. Druhý jsou střípky informací tajných služeb, tzn. různá kompra, udání a informace poskytnuté výměnou za protihodnotu. Z povahy věci tyto se informace skládají ve velmi útržkovitý obrázek, zatížený záměrnými klamy, dvojitými agenty, propagandou a vzájemným vyřizováním si účtů. Proto také je povaha takřka všech útočníků, kteří se sami nepřiznají, pořád spekulativní. Zacházet s podezřeními jako s potvrzenou pravdou je příznakem buď novinářské lenosti, nebo svévolného záměru uvádět čtenáře v omyl.

- Finančně orientované hackerské skupiny jako REvil se k útokům veřejně hlásí. Záměry těchto skupin jsou ryze finanční, jejich propojení na vládní struktury je ryze spekulativní; není možno ověřit ani jejich národnost. Tyto skupiny útočí na kohokoliv, kdo je zranitelný a může z něho něco kápnout. Dělat z útoků těchto skupin politikum je neprofesionální. Bylo by fajn, kdyby se USA, Rusko a další země dokázaly domluvit na spolupráci k rozkrytí těchto skupin a jejich eliminaci.

- Hackeři ve službách ruského státu, jako jsou Nobelium nebo FancyBear, jsou složité téma. Z dostupných informací je velmi obtížné posoudit, jestli je opravdu platí a organizuje ruská rozvědka, nebo jestli fámy o jejich identitě a útocích šíří americké tajné služby jako součást své vlastní propagandy. Boj na úrovni výzvědných služeb států pochopitelně probíhá a nevede se v rukavičkách. Ani z jedné strany. Stačí si vzpomenout, že třeba americká NSA bez skrupulí napíchla a 10 let odposlouchávala i mobil Merkelové…

Až budete zase číst o tom, co zlí ruští hackeři zase kde spáchali, mějte prosím tyto závěry na paměti. Včetně toho, že mohou být v detailech mylné a zaslouží si další zkoumání.

PS: A jak že to bylo s údajným ruským hacknutím amerických prezidentských voleb v r. 2016? Evropský parlament ve svém oficiálním vyjádření z r.2019 považuje tzv. Muellerův Report, který shrnuje výsledky několikaletého amerického vyšetřování této kauzy, jako neprůkazný. A co údajné ruské vměšování se do referenda o Brexitu v r.2016? Obdobná story: tzv. Ruský report vypracovaný nezávislou parlamentní komisí vedl k jedinému zásadnímu závěru, totiž k tomu, že britská vláda doposud „ani nepředložila, ani nepátrala po důkazech úspěšného vměšování (Ruska) do demokratických procesů Velké Británie“. Asi tak.

Buďte první kdo přidá komentář